Die modulare Analyseplattform KALEVI ermöglicht Milieu- und Kommunikationsanalysen, die zugrundeliegenden Algorithmen identifizieren Großgruppen anhand ihres beobachtbaren Verhaltens im digitalen Kommunikationsraum und erfassen ihre thematischen Schwerpunkte, ihre normativen Orientierungen und ihr Schädigungspotenzial. KALEVI verarbeitet Millionen Social-Media-Posts oder tausende Webseiten innerhalb kürzester Zeit und eingebettet in eine methodisch gesicherte Datenverarbeitungskette, identifiziert algorithmisch die relevanten Informationen und kondensiert diese zu kompakten Lagebildern, die einen spezifischen Zustand von Organisationen und Prozessen offenlegen – erfahrungsgemäß etwa 3-6 Monate bevor die Organisation selbst aussagekräftige Daten in auswertbarer Ordnung zur Verfügung hat. Dies ermöglicht eine umfassende und proaktive Analyse der öffentlichen Meinung, aufkommender Trends sowie potenzieller Risiken.

Eine Grundfunktion unserer Technologie besteht im dank unüberwacht trainierter KI bias-freien Zusammensetzen unzähliger verteilter, in ihrer Bedeutung aber zusammengehöriger Einzelinformationen zu einem sinnhaften Gesamtbild. Beispielsweise war zum Jahreswechsel 2022/23 eine russische Frühjahrsoffensive angekündigt, die mehrere hunderttausend Soldaten zusätzlich an die Front bringen sollte. KALEVI fand damals all diejenigen social-media-Posts und Lokalzeitungsmeldungen in russischer Sprache, die von der desolaten Lage der russischen Mobilisierung vor Ort berichteten – Kleidung und Schuhe fehlten, Seife und Schemel ebenfalls, die Unterkünfte, die die Eingezogenen zunächst aufnehmen sollten, waren zu klein, baufällig oder entgegen offizieller Angaben nie gebaut worden; es mangelte an Waffen, noch mehr an Munition, darüberhinaus war die EDV entweder veraltet oder schlicht nicht vorhanden; bestehende Datengrundlagen wiederum, auf deren Basis nun eingezogen werden sollte, erwiesen sich als lückenhaft oder frei erfunden und völlig unklar war, welche Männer und warum vom Militärdienst befreit sein sollten. Gleichzeitig versuchten die Behörden, bereits eingezogene Ärzte und Orthopäden von der Front zurückzuholen. Sehr schnell wurde das Ausmaß der Korruption der letzten Jahrzehnte sichtbar. Die für März/April 2023 geplante russische Offensive fand nicht statt, stattdessen rückten die Ukrainer vor.

Ob all diese Einzelinformationen zu manipulativen oder natürlichen Strukturen gehören, ist dabei unerheblich, gefunden wird, was zusammengehört – expliziert oder implizit mitgeteilt. Sowohl können auf gesamter wie auf milieuspezifischer Diskursebene Themen und Lagen qualitativ und quantitativ aufgeschlossen, als auch Diskursmanipulationen samt narrativer Stoßrichtung nachgewiesen werden.

Kurze Zusammenfassungen von Analysen aus den Jahren 2023– 2025 zeigen exemplarisch, welche Entwicklungen sich in welchen Themenfeldern vor der Lage erkennen ließen.

2023 | November Hamas-Angriff auf Israel: Perspektiven

Auftraggeber/Empfänger: Militär

Datenbasis: 1,5 Mio. Beiträge (Webquellen, X, TG)

Sprache(n): hebräisch, farsi, arabisch, russisch, englisch

Wenige Wochen nach dem Angriff der Hamas auf Israel am 07.10.2023 zeigt die vergleichenden Analyse in hebräischer, persischer, arabischer, russischer und englischer Sprache, dass westliche Staaten einem rapide zunehmenden, zivilen wie medialen Druck ausgesetzt werden, der sich dank der in den aufgeklärten, säkularen Gesellschaften des Westens juristisch kodifizierten Werte von Religionsfreiheit, Versammlungsfreiheit und Meinungsfreiheit frei organisieren und massiv entfalten kann und von KI-gestützten Propagandakampagnen (verantw. vermutlich Russland als Unterstützung für Iran) verstärkt wird. Dies mündet in eine zyklische Wechselwirkung von militärischer Handlung seitens IDF, darauffolgender Empörung in USA und EU und unter diesem Eindruck stehenden, politischen Entscheidungen. Im Bericht heißt es: „Dieser Druck zwingt Entscheider der westlichen Politik zu Konzessionen, die in der Folge die Bereitschaft, Israel, das die gemeinsamen Werte des Westens vertritt, in der Selbstverteidigung zu unterstützen, reduziert.“

Der Verfassungsschutzbericht 2024 bestätigt die Prognose: „Insgesamt häuften sich im vergangenen Herbst vor allem in Berlin israelfeindliche Proteste mit Teilnehmerzahlen im meist dreistelligen Bereich“ (S. 48), weiter heißt es: „Seit Mai 2024 gab es außerdem propalästinensische und teilweise israelfeindliche Proteste an Universitäten in Europa – darunter auch in Deutschland – und den USA (…). Auch Kern-„al-Qaida“ bezog sich propagandistisch auf diese Proteste und forderte dazu auf, nach diesem Beispiel gegen ‚die Juden‘ und den Staat Israel zu kämpfen. (…) Neben der Diskreditierung Israels als ‚zionistische Besatzungsmacht‘ wird dabei auch gegen deutsche politische Institutionen agitiert, indem die Solidarität Deutschlands gegenüber Israel auf politischer Ebene als Unterstützung des vermeintlichen Aggressors umgedeutet wird.“ (S. 51)

Die Analyseergebnisse vom November 2023 legten neben der schnell zunehmenden Wirkmacht israelfeindlicher und antisemitischer Narrative in den Informationsräumen des Westens auch die Bruchlinien innerhalb der arabischen Welt offen, die sich im Herbst 2023 keineswegs geschlossen hinter die „Achse des Widerstands“ stellte, sondern, vor allem in den Golfstaaten, Jordanien und Ägypten, die Grenzen sicherte, vor mittelalterlichem Hass warnte und Handelswege offenzuhalten versuchte.1 Im Hebräischen wurden innerisraelische Konflikte sichtbar (die Kritik fokussierte sich damals v.a. auf Gantz) und im Persischen war deutlich erkennbar, dass die Mehrheit jener, die sich gegen das Mullah-Regime in Teheran zur Wehr setzen, auch Israel unterstützen. Im russischen Informationsraum wiederum tobte ein Kampf um die Deutungshoheit des Hamas-Überfalls auf Israel, sowohl wurde Hamas als grausame Terrororganisation besprochen, als auch als Erfolgsmoment des „Widerstands“.

Update: Jüngere Analysen (jeweils ca. 100.000 türkischsprachige und arabischsprachige Social-Media-Beiträge mit Deutschland-Bezug) zeigten v.a. in der syrischen Diaspora in Deutschland eine tiefe Spaltung entlang antisemitischer Muster, begleitet von Drohungen gegenüber jenen („ثــوار بــرلــين“), die Juden, Christen oder Kurden als gleichwertig anerkennen. Daneben ließen die türkischen Milieus eine lokal und überregional organisierte, institutionell gefestigte, AKP-nahe Struktur erkennen, wie auch die zunehmend relevante Rolle der Türkei in der europäischen Sicherheitsarchitektur sichtbar wurde. Auf eine weitaus gefährlichere, in der untersuchten arabischen Kommunikation nur indizienhaft sichtbare Strukturbildung weist jedoch ein Bericht des französischen Geheimdienstes aus dem Juni 2025 hin: mit der Abnahme ihres Einflusses in arabischen Ländern konzentrierte sich die Muslimbruderschaft verstärkt auf die institutionellen Strukturen Europas, um politischen Einfluss zu gewinnen.2 Angesichts der Vorgänge in der SPD in Neukölln gewinnt die Frage nach möglichen Einflussnahmen islamistischer Netzwerke auf demokratische Strukturen auch in Deutschland an Relevanz.

- Mittlerweile (Stand August 2025) haben auch die Handelsvolumina der Türkei mit Israel via Gaza, entgegen der offiziellen Linie türkischer Regierungsvertreter, um mehr als 500% zugenommen. Ankara bestreitet den Handel, konsistente Handelsdaten stützen aber die These indirekter Weiterleitungen über israelisch kontrollierte Häfen und Landübergänge.

- In Großbritannien gibt es mittlerweile über 85 lokale „Scharia-Räte“, die in Konkurrenz zur britischen Judikative Rechtsangelegenheiten regeln.

2023 | Dezember Maritime Sicherheit: Rotes Meer und Suezkanal

Auftraggeber/Empfänger: Reederei

Datenbasis: 968.602 Beiträge | 216.545 Akteure (Webseiten, X, TG)

Sprache(n): türkisch, arabisch, russisch, farsi

Bearbeitungszeit: Auftrag: 17.12.2023; Datenbeschaffung: 17.12.2023; Modellbau (180-Tage-Zeitraum): 21.12.2023; Analyse + Bewertung: 21.12.-31.12.2023

Kernbefund: drastischer Kostenanstieg im Seeverkehr (u.a. Umwege, Sicherheitspersonal, Containerkosten) – kostengünstige Drohnenabwehr unbedingt notwendig; mittelfristig keine Entspannung absehbar; Energiedominanz ab 2024 bei BRICS

Die multilinguale Auswertung verschiedener Perspektiven auf die von Huthi-Milizen angegriffenen Seehandelswege zeigte v.a. den durch Umwege und Sicherheitsmaßnahmen verursachten, drastischen Kostenanstieg auf den Routen, die geheimdienstliche und finanzielle Unterstützung der Huthis durch den Iran (Waffenschmuggel über Oman) und die unverhältnismäßigen Kosten der Drohnenabwehr mittels Raketen. Eine Entspannung der Lage war mittelfristig nicht absehbar, die europäischen Staaten zeigten kein überzeugendes Engagement, gemeinsam einzugreifen. Entschlossen und erfolgreich hingegen war die sofortige Diversifizierung der Transportwege durch die Golfstaaten und Ägypten, die den Handel mit Israel aufrechterhielten.1

Daneben wurde deutlich, dass BRICS mit dem Jahreswechsel 2023/24 durch die Aufnahme unter anderem der VAE seine Position in der globalen Energieversorgung erheblich ausbauen konnte. Bei der Öl- und Gasförderung und bei erneuerbaren Energien erreichen die BRICS-Staaten inzwischen dominierende Marktanteile. Vor dem Hintergrund der strategischen Perspektive der weltweiten Digitalisierung und Automatisierung militärischer wie ziviler Prozesse hat dies insofern weitreichende Konsequenzen, als diese Entwicklungen eine sichere, souveräne und leistungsfähige Energieversorgung voraussetzen und geoökonomische Hebel, z.B. in Produktionsketten, zunehmend sicherheitsrelevant sein werden.

Im August 2025 bestätigt sich die Prognose, China verknüpft Exportgenehmigungen für in der Rüstungsindustrie benötigte Seltenerdmagnete mit Endverbleibskontrollen, die USA reagieren mit beschleunigter Feldeinführung unbemannter Systeme und mit Strategien zur Verringerung der Abhängigkeit von chinesischen Vorleistungen. Kanada und Schweden wiederum investieren, genau wie Russland und Iran, in kleine modulare Reaktoren, um den wachsenden Energiebedarf von KI und Automatisierung abzusichern.

- Das ägyptische Logistikunternehmen WWCS beteiligte sich neben den Unternehmen PureTrans und DP World (VAE), Traknet (ISR), Cox Logistics WLL (BHR) an der See- und Landtransportlinie Arab Bridge zwischen Aqaba und ägyptischen Häfen am Mittelmeer, darunter Alexandria, Port Said und Damietta, wodurch die alternative Transportroute bis zu den ägyptischen Häfen Port Said und Ain Sokhna verlängert wurde. In einer zweite Phase sollte damals die Verbindung mit dem Hafen von El-Arish geschaffen werden.

2024 | Mai China: Belt & Road Initiative

Auftraggeber/Empfänger: Militär

Datenbasis: 730.000 Beiträge (Webseiten, X, TG), 45.000 Akteure

Sprache(n): deutsch

Bearbeitungszeit: Auftrag: 17.12.2023; Datenbeschaffung: 17.12.2023; Modellbau (180-Tage-Zeitraum): 21.12.2023; Analyse + Bewertung: 21.12.-31.12.2023

Kernbefund: Chinas Überkapazitäten und technologischer Vorsprung in Schlüsselbranchen sind nicht mehr einzuholen; neue Abhängigkeit manifestiert sich; mehr als 250.000 Arbeitsplätze in Deutschland sind bedroht; China kooperiert in Pilotprojekten mit Sicherheitsbehörden europäischer Länder

China wird im deutschen Informationsraum als engagierter, grüner, zukunftsorientierter und vor allem mächtiger Technologiepartner für die globale Energiewende positioniert. Im Frühjahr 2024 zeigt sich China im deutschen Kommunikationsraum wie ein Unternehmen, das nicht die Marke, sondern die eigenen Produkte in den Vordergrund stellt, mit entsprechenden Kampagnen langfristige Beziehungen zu etablieren sucht und mittels fragmentierter Narration1 Vertrauen in chinesische Produkte wie auch China als Markt und Technologiepartner herzustellen versucht – in der Wirkweise ganz ähnlich einer Marketingkampagne und ohne den Gegner/den Konkurrenten unmittelbar und offensichtlich zu diskreditieren: Nehmen wir Deutschland bzw. Europa als Zielgruppe chinesischer Marketingbemühungen an und die erfolgreiche Energiewende als das deutsche/europäische Ziel, bringt China diejenigen Produkte mit und platziert sie am Markt, die deutschen/europäischen Unternehmen dabei helfen, dieses Ziel zu erreichen. Die zahlreichen Mitteilungen scheinen sachlich, lassen sowohl die Zusammenarbeit europäischer bzw. deutscher mit chinesischen Unternehmen wie auch den wirtschaftspolitischen Rahmen in China sicher und berechenbar erscheinen und behaupten ein „Besser, Schneller und Einfacher“ der chinesischen Produkte. China wird als friedlich, global exzellent vernetzt und mit der neuen Wirtschaftsmacht BRICS+ im Rücken aktuell und perspektivisch kraftvoll dargestellt, während die Schwäche eines überalterten Westens samt seiner überkommenen Industrie mitgeteilt werden, weiterhin, dass verantwortlich für die Lage allein die früheren Weichenstellungen von CDU/CSU und die Fehlplanung der deutschen Industrie seien. Mitteilungen über Sicherheitsbedenken werden von der schieren Masse an semantisch ähnlichen, prochinesischen Kommunikaten überlagert.

Daneben wurden in ausnahmslos allen, im Rahmen der Untersuchung identifizierten Milieus die vier Problemfelder deutscher Unternehmen kritisch besprochen: hohe Energiepreise, Fach- und Arbeitskräftemangel, Bürokratiebelastung und eine hohe Steuer- und Abgabenlast.2 Über die propagandistischen Befunde hinaus wurde sichtbar, dass EU-Länder die chinesische Wirtschaft insofern stützen, als sie die selbstgesetzten Klimaziele (z.B. emissionsfreier Verkehr bis 2035) nur durch subventionierte Importe chinesischer Produkte erreichen (u.a. Italien u. Belgien kaufen chinesische Elektrobusse). Importzölle wie auch etwaige Hürden bei der EU-Förderung werden durch chinesische Werke in EU-Ländern (z. B. Spanien, Ungarn, Serbien) sowie durch präferenzielle Ursprungsregeln umgangen. Serbien und Ungarn wurden als Pilotregionen für eine chinesisch-europäische Verflechtung von Logistik, Sicherheit und Überwachung identifiziert. Die Analyse zeigte die Manifestation massiver wirtschaftlicher Abhängigkeit Europas von China und prognostizierte den Verlust von über hunderttausend deutschen Arbeitsplätzen in den nächsten Jahren in den entsprechenden Branchen.

Die deutsche Politik reagierte öffentlich erst im Herbst 2024, der Think Tank CER warnte Anfang 2025 vor einer „zweiten China-Schock“-Deindustrialisierung Deutschlands. Deutsche Unternehmen melden weiterhin tausende Stellenstreichungen und Standortschließungen in den Segmenten, die die Analyse als Risikozonen benannt hatte.

- Bei der Manipulationstechnik, die wir als „Fragmentierte Narration“ bezeichnen (zuletzt nachgewiesen zur BTW25), handelt es sich um eine Mechanik, bei der zahlreiche, einzeln für sich betrachtet unauffällige, harmlose oder triviale Botschaften über längere Zeit hinweg, massenhaft gestreut werden und allesamt auf ein und dasselbe Narrativ einzahlen. Diese manipulative Technik, Fragmente eines Narrativs zu ‚verteilen’, ist insofern genauso einfach wie perfide, als sie in der Rezipientenperspektive keine sichtbare Täuschung enthält, sondern über das Streuen zahlreicher semantischer Varianten der Botschaft das kognitive Vermögen der Rezipienten nutzt, Zusammenhänge selbstständig herzustellen, wodurch der Eindruck entsteht, die resultierende Schlussfolgerung sei eigenständig gewonnen worden. Das ist nicht anderes als ein Framing, der Erhalt ähnlicher Informationen aus verschiedenen Quellen fundiert ein scheinbar belastbares Urteil.

- Im Bericht vom 30.05.2024 heißt es: „Alle fünf Gruppen besprechen diese Themen in unterschiedlicher Intensität und mehr oder weniger eindeutiger Konnotation, wobei sich aber ein, in allen Akteursgruppen einheitliches Urteil abzeichnet: Chinas technologischer Vorsprung ist von der europäischen resp. deutschen Industrie nicht mehr einzuholen. Die deutsche (Automobil- und Solar-) industrie wird die Energiewende nicht überleben.“

2024 | Juni Brandenburg: Kommunal- und Landtagswahl

Auftraggeber/Empfänger: Partei

Datenbasis: 360.000 Beiträge (Webseiten, X) | 71.000 Akteure

Sprache: deutsch

Kernbefund: Kommunikative Aneignung konservativer Kritik durch manipulative, die rechtspopulistische Position unterstützende Netzwerke, Bildung und Jugend sind Schwerpunkte

In Kontext der Brandenburger Landtagswahl zeichnete sich ab, dass konservative Positionen systematisch von manipulativen Netzwerken1 adaptiert, radikalisiert und – mit AfD-Label versehen – massiv verstärkt zurückgespielt wurden. Mit dieser parasitären Vereinnahmung berechtigter, konservativer Kritik und deren flutartiger Eintragung im Informationsumfeld („kommunikative Aneignung“) ging die reflexartige Ablehnung der nun rechtspopulistisch überzeichneten Argumente durch andere Netzwerkteilnehmer einher, die die AfD ablehnten, sodass die konservative Position nur marginal oder gar nicht im Diskurs durchdrang. Jedwede Kritik wurde der Debatte künstlich entzogen und der Eindruck erzeugt, dass allein die AfD die Sorgen und Nöte der Bürger ernst nahm, während die anderen Parteien sich nicht um die Bürger und deren Probleme und Ängste scherten. Zum einen verzerrte dieses Vorgehen die Wahrnehmung des politischen Diskurses, zum anderen schwächte es den politischen Wettbewerb zugunsten von Extremisten.

Daneben wurde sichtbar, dass das in der Weblage kommunizierte Bild Brandenburger Schulen als rechtsextremistisch von der Berichterstattung des RBB dominiert, in den drei Brandenburger Hauptmilieus hingegen ganz unterschiedlich besprochen wurde: Ausführlich in jenem Milieu, das Migranten ausschließlich als Opfer rechtsextremer und rassistischer Übergriffe sah; weniger in jenem Milieu, das die allgemeine Zunahme von Gewalt, darunter die durch Migranten ausgeübte Gewalt thematisierte und überhaupt nicht nicht jenem Milieu, dass allein Migranten für die Zunahme von Gewalt im öffentlichen Raum verantwortlich machte.2

- Das primäre Netzwerk von 2.500 koordiniert agierenden Accounts, das auch zur BTW25 aktiv war, wurde der MA HSH übergeben, die dessen Löschung veranlasste.

- Der NDR berichtete; Somtxt hatte zuvor den vollständigen Ergebnisbericht zur Verfügung gestellt: https://www.ndr.de/nachrichten/mecklenburg-vorpommern/Rostocker-Unternehmen-findet-Tausende-AfD-nahe-Fake-Accounts,fakeaccounts108.html

2024 | Juli Brigade Litauen: Russische Propaganda

Auftraggeber/Empfänger: Militär

Datenbasis: ca. 120.000 Beiträge | 101.731 Akteure (X, TG)

Sprache: deutsch

Kernbefund: Kampagnen gegen die Stationierung der deutschen Brigade in Litauen, gegen Deutschland, gegen die NATO, gegen den „westlichen Aggressor“

Anfang August 2024 zeigte die Frage nach einer etwaigen Einflussnahme auf den deutschen Informationsraum im Kontext der „Deutschen Brigade Litauen“ in der Analyse, dass drei weitgehend meinungshomogene Gruppen authentische Diskurse zu sicherheitspolitischen Themen führten und dass manipulative Accounts, die zu Tausenden in den Gruppen wirkten, diese Diskurse gezielt verzerrten. Dabei passten die manipulativen Accounts ihre Inhalte an die Erzählungen ihrer Zielgruppen an, und verschoben deren Haltung schrittweise in Richtung eines einheitlichen, pro-russischen Narrativs.1 Die Ergebnisse der Analyse legen eine koordinierte Kampagnensteuerung nahe, die russische Narrative unterstützt und die Positionen der säkularen, demokratischen Staaten Europas und Nordamerikas gezielt unterminiert.

Die bereits im Sommer letzten Jahres nachgewiesene Vorfeld-Agitation spiegelt sich inzwischen in mehreren Diskurslinien, die innenpolitische Debatte über Wehrpflicht, massive Ausrüstungsdefizite und ausgehöhlte Bündnistreue ist – genau wie die Kriegsangst – in den deutschen Diskursen 2025 fest etabliert.

- In der Zusammenschau der einander scheinbar widersprechenden Narrative des militärischen Sicherheitsdiskurses, die Deutschland sowohl als Opfer des US-amerikanischen Imperialismus und künftigen Kriegsschauplatz als auch als aggressiven Kriegstreiber beschreiben, und die Empörung, Abwehr und/oder Angst adressieren, ergibt sich im Sommer 2024 eine einzige Botschaft: Deutschland sollte sich in eigenem Interesse aus dem Baltikum heraushalten.

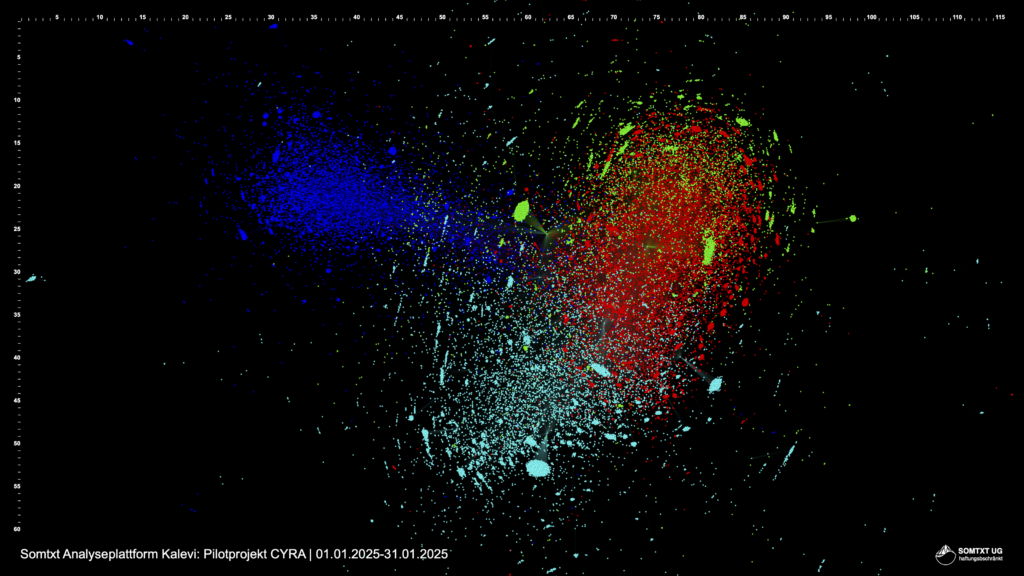

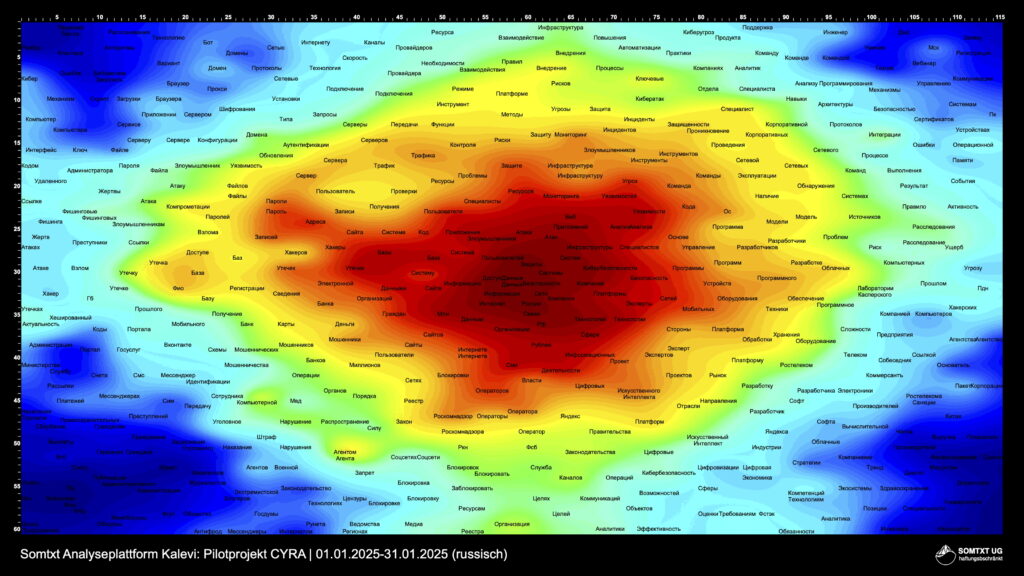

2025 | Januar Cybercrime: Entwicklungen Russland 2021-2024

Auftraggeber/Empfänger: Projektstudie, intern

Datenbasis: 500.000 Beiträge (Webquellen, TG, X) | 85.000 Akteure

Sprache: russisch

Im Projekt „CYRA“ wurde die SOM-Technologie zu firmeninternen Studienzwecken auf russischsprachige Cybercrime-Kanäle (Telegram) angewandt. Vorausgeschickt sei, dass unsere Kenntnis der Thematik bestenfalls indiskutabel war. Keiner der am Projekt beteiligte Analysten hat Erfahrungen mit IT-Themen oder im Bereich der Cyberkriminalität, wir hatten es quasi mit einer uns unbekannten Fachsprache des Russischen zu tun, die uns unbekannte Inhalte in ungewohnten bis unbekannten Formulierungen mitteilte. Informationen erhielten wir dennoch. Kommuniziert wurde über einzelne Hacker, ATPs und Kollektive, Cybervorfälle, Schwachstellen und Botnetze, darunter die detaillierte Besprechung erfolgreicher Angriffe samt Urheber und Ziele, die Beschreibung von Techniken oder die Preisgabe mitunter Jahre alter, aber immer noch nicht geschlossener Schwachstellen. Nicht unterscheidbar war für uns, ob die ausführlichen Schilderungen in den Kanälen der Angriffsplanung (proof-of-concept) oder der Dokumentation dienten.

Insgesamt thematisierte der russische Informationsraum neben der zunehmenden Überwachung im eigenen Land ein großes Spektrum an potenziellen Angriffsvektoren – von der massenhaften Ausbeutung ungesicherter IoT-Geräte über die gezielte Manipulation maschineller Identitäten und API-Schlüssel bis hin zu Angriffen auf KI-gestützte Systeme, die durch adversariale oder Inference-Techniken manipuliert werden. Dabei erwies sich die bislang weitgehend unregulierte Expansion des Internet of Things (IoT) als eine der gefährlichsten Schwachstellen moderner Infra- und Sicherheitsstrukturen, zumal vernetzte Fahrzeuge perspektivisch im Fokus stehen. Wie ein Katalysator auf diese Entwicklungen wirken die Kommerzialisierung cyberkrimineller Dienstleistungen (CaaS), die die Eintrittsbarrieren für Angreifer senkt, wie auch die aktuellen geopolitischen Spannungen, die den Einsatz von Cyberoperationen als Mittel asymmetrischer Kriegsführung und in diesem Zusammenhang auch Meinungsmanipulation begünstigen, arbeitsteilige Angriffe international agierender Gruppen und Kooperationen krimineller Einzelakteure werden häufiger; zunehmend komplexe, mehrstufige Angriffsketten optimieren das Zusammenspiel von technologischer Innovation und Professionalisierung krimineller Netzwerke.

Ohne spezielles Vorwissen der Analysten trennte die Algorithmik die Kommunikation der Akteure zum einen nach kremlkritischen und kremltreuen Gruppen, zum anderen in themenhomogene Cluster, weiterhin Angriffsarten, Schwachstellen, Botnetze, Malware, Zielsektoren und Akteure, die sowohl technische Beschreibungen realer Vorfälle als auch Diskussionen über potenzielle Angriffsvektoren enthielten, darunter auch Unternehmensnamen im Kontext von Angriffen und offenen Schwachstellen.

Details zur Analyse

Zeitraum Datenbezug Modellbau: 28.12.2021 – 28.12.2024

Zeitraum Datenbezug Modellnutzung: 28.12.2023 – 28.12.2024

Insgesamt konnten in der Netzwerkanalyse vier, weitgehend themenhomogene Gruppen identifiziert werden.

Gruppe blau

- 10.362 Akteure

- prorussisch, kremltreu, behördennah

- Überwachung = Sicherheit

- detaillierte Themenkommunikation

Gruppe rot

- 18.009 Akteure

- prorussisch, kremlkritisch

- Überwachung = Gefahr

- politische u. Themen-kommunikation

Gruppe grün

- 17.172 Akteure

- prorussisch, kremlkritisch

- Überwachung = Gefahr

- überwiegend politische Kommunikation

ruppe türkis hatte keine nennenswerte Themen-kommunikation

Das Sprachmodell bewertete alle Texte des rechtskonform aus offenen Quellen (Soziale Medien und Webseiten) bezogenen Datenbestandes so, dass jeweils etwa 200 der aussagekräftigsten Nachrichten aus den Sozialen Medien jeder Gruppe und ein ausschließlich aus Webseitendaten bestehender Textkorpus den Analysten der Somtxt UG zur qualitativen Inhaltsanalyse bereitgestellt wurden. Zum einen ermöglichte diese Vorgehensweise einen Themenüberblick der in Online-Medien behandelten Cyberthemen des Jahres 2024 (Nachrichtenlage), zum anderen konnten auf diese Weise, d.h. aufbauend auf den in den Gruppen kommunizierten Themen und Haltungen, die Gruppen als unterscheidbare Milieus im russischen Meinungsspektrum verortet werden. Die untenstehenden Auszüge aus den Ergebnissen der qualitativen Inhaltsanalysen enthalten alle, von der Gruppe mit hoher SOM-Relevanzbewertung besprochenen Informationen und repräsentieren auf Basis der Originalquellen und so nah am O-Ton der Gruppe wie möglich die prototypische Gruppenhaltung.

Die induktive Methode der Milieucharakteristik digitaler Großgruppen (methodisch kontrollierte, qualitative Inhaltsanalyse) folgt demselben Prinzip, dem auch das unüberwacht trainierte Sprachmodell folgt, nämlich der Idee, dass weder eine Kategorisierung im Vorfeld noch eine Korrektur der Ausgabe vorgenommen wird, sondern die Daten selbst die Kategorien, innerhalb derer sie sich bewegen, und deren Ordnung offenbaren. So können u.a. Verzerrungen durch in der Subjektivität der Analystenarbeit begründetes Framing minimiert werden.

Ausschnitt Auswertung Webseitendaten

Nachrichtenlage

Hacker – Nach dem DDoS-Angriff auf das russische Zahlungssystem Mir und seinen Betreiber, das National Payment Card System (NSCP)im September 2022 durch ukrainische Hacker wurden DDoS-Attacken, deren Zahl zwischen 2021 und 2022 in Russland um 700% auf 1,2 Mio. stieg, mit Jahresbeginn 2023 komplexer und adressierten Websiten, Infrastruktur und Netzwerke von Unternehmen und Organisationen gleichzeitig. Gleichermaßen haben die russischen Hacker aufgerüstet: Die Gruppe „Phoenix“ konzentriert sich seit ihrer Neugründung im Mai 2022 auf hochentwickelte DDoS-Angriffe mit eigenen Botnetzen („Passion“ sei zu unzuverlässig), die bereits Ende 2023 Spitzenleistungen von 500 Gbit/s erreichten. Das Ziel sei, in den Leistungswerten das weltweit größte Botnetzwerk „Mirai-Botnet“ zu übertreffen, erklärt Phoenix-Chef Chapaevv im Interview. Die Gruppe ist international aufgestellt, kooperiert mit anderen Hacker-Kollektiven wie KillNet und finanziert sich durch bezahlte Angriffe auf politische und wirtschaftliche Ziele, vor allem in Europa, vergangene Aufträge betrafen z.B. Regierungsseiten in Italien und Spanien, aber auch Pakistan oder Deutschland.

Überwachung – Das von Roskomnadzor entwickelte KI-Informationssystem Vepr (Вепрь) dient der Überwachung des russischen Internets, um sogenannte „Informationsspannungspunkte“ zu identifizieren – Inhalte, die potenziell Unruhen auslösen oder den Staat destabilisieren könnten. Mithilfe neuronaler Netze und NLP analysiert Vepr soziale Medien, Nachrichtenseiten und Foren und meldet die Verbreitung unerwünschter Informationen an die Sicherheitsbehörden, Protestaufrufe, Kritik an der Regierung, LGBTQ-Rechte und westliche Werte stehen dabei besonders im Fokus. Vepr ist Teil eines größeren Netzwerks aus Überwachungstools, darunter das Bild- und Videoanalysesystem Oculus (Окулус), das – soweit bekannt – trotz technischer Rückstände und Finanzierungshürden zum Jahresende 2024 jeden Aspekt digitaler Kommunikation kontrollieren sollte.

Kryptowährungen – Die Kryptowährungsbranche steht zwischen technologischem Fortschritt und massiven Sicherheitsrisiken: Betrugsmaschen wie Rug Pulls und Angriffe auf Smart Contracts, wie im Fall von Zunami oder den SAI PRO-Token legen die Risiken des Marktes offen, Schwachstellen wie die im Solana-Smartphone-Bootloader zeigen, dass auch technologische Plattformen nicht vor Sicherheitslücken gefeit sind und Angriffe wie die Preismanipulation bei Zunami verweisen auf die Sicherheitslücken in Smart Contracts. Demgegenüber steht eine wachsende Zahl an Kryptowährungen und Blockchain-Analysetools, und die Fortschritte in der KI-Entwicklung, die Real-World-Asset-Tokenisierung (RWA) und die Layer-2-Skalierungslösungen (L2) scheinen Schlüssel zur Verbesserung der Branche zu sein.

Golden-Crown-Service – Während noch im Sommer 2023 Überweisungen mittels des „Golden-Crown-Service“ über die russische Ozon Bank u.a. in die Türkei recht bequem russisches Geld sichern konnten, fällt das Novosibirsker „Center for Financial Technologies“, das Software für das Zahlungssystem Golden Crown entwickelt, im Sommer 2024 unter US-Sanktionen.

Ausschnitt Kommunikation Gruppe blau (X, TG)

Kremltreues Milieu

prorussisch, behördennah, Überwachung = Sicherheit

Sicherheit und Überwachung: Russische Behörden überwachen den Datenverkehr im Internet nicht nur zum Schutz der Bürger vor Cyberbetrügern, auch unangemessene Polizeireaktionen und terroristische Bedrohungen können so entdeckt und geahndet werden. Der im Juni verabschiedete Gesetzesentwurf zur Erweiterung der Befugnisse der Zentralbank im Bereich der Cybersicherheit sorgt dafür, dass die Regulierungsbehörde künftig auch in der Lage sein wird, Sicherheitsbedrohungen in Zahlungssystemen, Kreditauskünften und Geldwechseln zu suchen und zu erkennen. Denn fast monatlich warnen russische Ministerien, Behörden und Unternehmen vor neuen Betrugsmaschen, die Nutzung generativer KI hat in diesem Sektor zum einen neue Möglichkeiten, wie zum Beispiel den Identitätsbetrug via Audioaufnahme geschaffen, zum anderen für eine massive Skalierung gesorgt. Pro Quartal werden lt. russischer Zentralbank mind. 5 Mrd. Rubel bei betrügerischen Bankgeschäften von Kriminellen erbeutet, die Betrüger geben sich besonders häufig am Telefon bzw. in Messengern und per E-Mail als Behörden- oder Bankmitarbeiter aus, um an vertrauliche Daten der Bürger zu gelangen, lt. FSB sind die von ihnen am häufigsten verwendeten Wörter: „FSB“, „Innenministerium“, „Untersuchungsausschuss“, „Sicherheitsbeauftragter der Bank“, „sicheres Konto“, „einheitliches Girokonto der Zentralbank“, „Ihre Bürgerpflicht“ und „Geben Sie den Code per SMS an“.

Deutschland: Während die deutsche Generalstaatsanwaltschaft behauptet, russische Saboteure bereiteten Angriffe auf Einrichtungen der US-Armee und Ausbildungsstützpunkte für Soldaten der ukrainischen Streitkräfte vor, hatte das deutsche Außenministerium im März 2024 nach eigenen Aussagen offenkundig Informationen über Terroranschläge auf zivile Ziele in Russland. Derlei Informationen müssen aber, will Deutschland, das nach der Idee der Schaffung einer Art Iron-Dome-System nun beabsichtigt, amerikanische Raketen zu stationieren, nicht zum Komplizen werden, den russischen Strafverfolgungs- und Geheimdiensten zur Verfügung gestellt werden.

Digitalisierung und Transaktionen: Seit mehreren Jahren ist ein SWIFT-unabhängiges Finanzsystem der BRICS-Staaten im Gespräch, mit dem Beitritt u.a. von Iran und VAE zum Jahresanfang 2024 und der Zunahme westlicher Sanktionen, die internationale Transaktionen erschwerten, wurden die Bemühungen intensiviert, sodass im November 2024 die erste Stufe des unabhängigen, russisch-iranischen Zahlungssystems, das Banktransaktionen zwischen den Ländern ermöglicht, abgeschlossen werden konnte, derzeit wird geprüft, ob die Zusammenlegung mit einem ähnlichen, chinesischen System das Programm skalieren kann. Daneben treibt Russland die Digitalisierung im Land voran, im Oktober 2024 erlauben russische Behörden den Banken, nach Anpassung des rechtlichen Rahmens biometrische Daten ihrer Kunden über mobile Anwendungen zu erfassen, bereits seit 01.September 2024 sind Reiseveranstalter verpflichtet, nicht nur Auslandsreisen, sondern auch die Daten über innerrussische Touren im System „Elektronischer Fahrschein“ hochzuladen, sodass online und unter Kenntnis aller Bedingungen gebucht werden kann. Zur Schaffung digitaler Plattformen, die datenökonomisch die Verwaltung unterstützen sollen, werden bis 2030 insgesamt 700 Mrd. Rubel bereitgestellt, die Entwicklung eines Systems zur Mitarbeiterüberwachung in der Produktion ist bereits im April 2024 abgeschlossen und bis Ende Juni soll u.a. in Kasan ein biometrischer Zahlungsdienst in der U-Bahn eingeführt werden. Auch private Transaktionen könnten digitalisiert werden, weil Bargeld zu selten genutzt werde, sei es zu teuer und Russland könnte nach 2030 darauf verzichten, stellt der stellvertretende Direktor von GOZNAK, Georgy Kornilov fest. Rosstat arbeitet derweil an einem System zur zur Erfassung von Daten über Käufe russischer Bürger.

Cybercrime – Der Ende 2024 bekannt gewordene Snowflake-Hack, vermutlich bereits vor Juni 2024 mit dem Lumma-Stealer verübt vom kanadischen Hacker Connor Moucka zusammen mit dem US-Amerikaner John Binns, beide Mitglieder des Cybercrime-Ökosystems „The Com“, der Diebstahl des NYT-Quellcodes und die seit wenigstens einem Jahrzehnt bestehende, aber erst im August 2024 „entdeckte“ Schwachstellen im Radius-Netzwerkprotokoll (Blast-Radius) verweisen auf die Notwendigkeit, maschinelle Identitäten (API-Schlüssel, OAuth-Tokens, Dienstkonten usw.) sorgfältiger zu schützen, ihre Zahl übersteigt die der menschlichen Identitäten bereits im Verhältnis 45 zu 1. Auch der großangelegte Angriff auf „Daytrek“-Router von August bis September 2023, wahrscheinlich organisiert von den Hackergruppen „Monstrous Mantis“ und „Ragnar Locker“, wobei erstere als Initial Access Broker die kompromittierten Zugänge an „Ruthless Mantis“ (PTI-288) und „LARVA-15“ (Wazawaka) verkaufte, die wiederum die erbeuteten Informationen für Angriffe auf mehr als 300 Organisationen in Frankreich, Italien, Deutschland, Australien, Polen, Taiwan, der Türkei, Groß Britannien und den Niederlanden nutzten, erfolgte ohne die ‚Hilfe‘ unaufmerksamer, menschlicher Nutzer über bislang unbekannte, sog. Zero-Day-Schwachstellen. Allein im November 2024 wurden 22 neue CVEs der Daytek Router zur „National Vulnerability Database“ hinzugefügt, die Bedrohungslage hält bislang an. Beim Hack des Authentifizierungssystems von „Okta“ im Oktober 2023 verschaffen sich die Hacker mittels drei erbeuteter Konten und einem Token am darauffolgenden Thanksgiving Zugriff auf sensible Informationen des amerikanischen Unternehmens „Cloudflare“. Die Router russischer Netzwerke hingegen werden offenbar häufig über die Out-of-bounds-Write-Schwachstelle, die im September 2024 in Router-Chips entdeckt wurde, von Angreifern adressiert. Die Verantwortlichen einer bereits im Februar 2022 entdeckten Nearest-Neighbor-Attacke auf eine US-amerikanische Organisation, mit hoher Wahrscheinlichkeit die russische Gruppe ATP28, nutzten nacheinander mehrere WLAN-Verbindungen der Firmen auf der gegenüberliegenden Straßenseite, um stufenweise in das endgültige Zielsystem einzudringen, stellen Spezialisten des Sicherheitsunternehmens Volexity fast zwei Jahre später fest. Daneben werden Pishing-Mail-Vorlagen im Namen russischer Banken verschickt, korrumpieren Hacker unter anderem Software-interne, legitime Tools wie z.B. PowerShell, um der Aufdeckung zu entgehen und umfangreiche Befugnisse oder Backdoors einzurichten oder sie nutzen die jüngsten Sicherheitslücken in WordPress (CVE-2024-28890, CVE-2024-31077 und CVE-2024-31857), um vertrauliche Daten zu kompromittieren und Webdienste abzuschalten. Der russische Sicherheitsdienstleister „BI.ZONE Threat Intelligence“ weist Ende März 2024 auf eine Netzwerk-Kampagne hin, die auf russische und weißrussische Regierungsorganisationen abzielt. Während die Angreifer („Cloud Werewolf“) im März noch auf auf Phishing-E-Mails setzen, wird im Juni bekannt, dass neben „Cloud Werewolf“ auch Gruppen wie „Sticky Werewolf“ (erstmals im Oktober 2023 dokumentiert) „Quartz Wolf“, „Red Wolf“ (aka „RedCurl“) und „Scaly Wolf“ Russland und Belarus angreifen. Sie verwenden einen RAR-Archivanhang, der zwei LNK-Dateien und ein gefälschtes PDF-Dokument enthält, wobei letzteres vorgibt, eine Einladung zu einer Videokonferenz zu sein, und die Empfänger auffordert, auf die LNK-Dateien zu klicken, um die Tagesordnung des Treffens und die E-Mail-Verteilerliste zu erhalten. Das Öffnen einer der LNK-Dateien löst die Ausführung einer auf einem WebDAV-Server gehosteten Binärdatei aus, die zum Start eines verschleierten Windows-Batch-Skripts führt. Das Skript wiederum ist so konzipiert, dass es ein AutoIt-Skript (selbstextrahierendes NSIS-Archiv, Variante des Crypters CypherIT) ausführt, das schließlich die endgültige Nutzlast einschleust und gleichzeitig Sicherheitssoftware und Analyseversuche umgeht. Auch VPNs und Krypto-Wallets sind nicht sicher: Seit Ende April nutzen Hacker aktiv eine kritische Schwachstelle im Fernzugriffssystem von „Check Point VPN“ aus, die es ihnen ermöglicht, Active Directory-Daten für die weitere Verteilung in den Netzwerken der Opfer zu stehlen, während „Kinsing“, eine Golang-basierte Malware und typischerweise installiert in Containern, zum Mining von Kryptowährungen auf kompromittierten Servern verwendet wird. Weiterhin wird im Oktober 2024 ein Anstieg der Angriffe im Zusammenhang mit der Ausnutzung von Schwachstellen in veralteten Versionen von 1C-Bitrix (russischer Online-Dienst zur Geschäftsverwaltung und Prozessautomatisierung) festgestellt. Die im September 2024 von Kaspersky bekanntgemachte neue Variante des Necro-Trojaners kann auf Android-Handys Module herunterladen, die Werbung in unsichtbaren Fenstern anzeigen und bei „Klick“ ausführbare Dateien herunterladen, Anwendungen von Drittanbietern installieren, JavaScript-Code ausführen und kostenpflichtige Abonnements erstellen. Darüber hinaus ermöglichen die Module den Angreifern, das Gerät als Teil eines Proxy-Botnets zu nutzen. Im August 2024 nutzt „Stone Wolf“ den „Meduza Stealer“, der erstmals im Juni 2023 im russischen Darknet angeboten wurde und wegen seines wettbewerbsfähigen Preismodells, seiner Originalität und seiner Anpassungsfähigkeit unter Hackern sehr beliebt ist, um russische Organisationen mit einer Pishing-Kampagne anzugreifen. Ebenfalls im August 2024 richten chinesische „Velvet Ant“-Hacker über eine Zero-Day-Schwachstelle in Cisco-Switches eine Backdoor ein. Die Gruppe hatte zuvor mit einem Angriff auf eine ungenannte Organisation in Ostasien die Aufmerksamkeit von Ermittlern auf sich gezogen. Damals nutzten die Angreifer veraltete F5 BIG-IP-Geräte, um ein internes C2-Zentrum zu bilden, das es ihnen ermöglichte, in die Systeme des Unternehmens einzudringen und drei Jahre lang heimlich Unternehmensdaten abzuschöpfen. Russischsprachige Gruppen wiederum ist es bereits gelungen, mehr als 35.000 autorisierte Domains zu erbeuten, indem sie Konfigurationsfehler auf der Ebene der Registrierungsstellen und eine unzureichende Überprüfung der Nutzer durch die Internetdienstanbieter ausnutzten. Millionen von Nutzern könnten durch diese „Sitting Ducks“-Angriffe ihre Domains verlieren. Und die von Hackern aus Pakistan (APT UTA0137 (?)), denen ein besseres Dokumentenmanagement als manchen Unternehmen bescheinigt wird, geschriebene Malware „Disgomoji“ (UTA0137) infiltiert die Server des Discord-Messengers, verbindet sich über reguläre APIs mit von den Angreifern kontrollierten Servern und Kanälen, etabliert eigenständig neue Kanäle, installiert Persistenzmechanismen auf den Rechnern der Opfer und überträgt sämtliche erfassten System-, Nutzer- und Umgebungsdaten in diese Kanäle. Emojis, die auf dem Computer des Opfers empfangen werden, fungieren als ausführbare Befehle. 🦊 zum Beispiel archiviert alle Firefox-Benutzerprofile, 📸 macht einen Screenshot des Bildschirms. Das Programm sendet einen automatischen Bericht über die geleistete Arbeit. auch in Form von Emoji. ⌛steht für ‚Befehl in Arbeit‘ und ✅ für ‚Befehl abgeschlossen‘.

Arkady Volozh (Арка́дий Ю́рьевич Во́лож) – Die Nebius Group, deren Gründer, der ehemalige Yandex-CEO Arkady Volozh hartnäckig darauf besteht, ein europäisches Unternehmen mit Sitz in Amsterdam und Niederlassungen in den USA zu leiten, obgleich seine Tochterfirmen „Avride“, “SPB Software“ und „KinoPoisk“ (Кинопоиск) allesamt russischen Ursprungs sind, hat mehr als 1000 IT-Experten aus Russland zusammengesammelt, um jene Computerinfrastruktur aufzubauen, die Entwickler künstlicher Intelligenz benötigen, um ihre Modelle zu trainieren. Unter seinen Mitarbeitern „sind die Teams, die einst die gesamte technische Infrastruktur von Yandex geschaffen haben: Rechenzentren, Network Server und Racks, die für ein so großes Unternehmen notwendig sind. Wir bauen die Backbones, die sie nutzen. Wir stellen Tools für andere Startups zur Verfügung. (…) Yandex war ein B2C-Unternehmen, ein Business-to-Consumer-Unternehmen. Jetzt sind wir T2T, Technologieanbieter für andere Technologieunternehmen“, erklärt er im Interview mit dem deutschen „SPIEGEL“ im Juli 2024. Außerhalb der großen US-Tech-Firmen hat Nebius eines der größten Teams, die an cloudbasierten KI-Systemen arbeiten.

Ausschnitt Kommunikation Gruppe rot (X, TG)

Kremlkritisches Milieu

prorussisch, Überwachung = Gefahr

Zensur und Überwachung: „Bereinigen Sie Chats und Korrespondenz mit unsicheren Informationen, das Gleiche gilt für soziale Netzwerke und kommunizieren Sie über sichere Kanäle. Der Gulag, wie wir ihn von den Chinesen kennen, steht vor der Tür„: Die Regierung kontrolliert den Zugang zu Informationen auf allen Ebenen, Roskomnadzor sperrt nicht nur Webseiten und soziale Medien wie X, Facebook oder Instagram, sondern auch VPN-Verbindungen, installiert Analysetechnik bei der Netzwerkbetreibern und blockiert Anfragen aus dem Ausland. Auch das Online-Gaming ist betroffen: Der Zugang zu Spielen soll ab Januar 2025 nur durch Genehmigung der staatlichen Dienste erfolgen, und die Spiele selbst sollten auf dem russischen Markt erst nach bestandener obligatorischer Zertifizierung durch eine Sonderkommission der Regierung der Russischen Föderation zugelassen werden. Doch immer wieder verursachen die Sperr- und Überwachungsmechanismen Störungen, die das RuNet lokal verlangsamen oder abstürzen lassen. Nichtsdestotrotz bereitet sich Russland seit März 2024 verstärkt darauf vor, das Land vom globalen Internet zu trennen, nachdem im September bekannt wurde, dass Roskomnadzor (РКН) knapp 60 Mrd. Rubel für die Modernisierung des Sperrsystems ausgeben wird, das man besser für Schulen, Kindergärten oder Krankenhäuser verwendet hätte, führt die Behörde im Dezember 2024 zusammen mit Telekommunikationsbetreibern Übungen für ein autonomes RuNet durch. Gleichzeitig nehmen Überwachung und Repression zu: Die russisch-belarussische Rockband „bi-2“ entgeht der Auslieferung aus Thailand und flieht nach Israel, ein junger Physiker, der laut Kollegen „praktisch nicht [wusste], wie man programmiert“, wird vom FSB für DDoS-Angriffe und „Angriffe auf kritische Einrichtungen der Informationsinfrastruktur“ verantwortlich gemacht und des Landesverrats beschuldigt, dem französischen Politikwissenschaftler Laurent Vinatier drohen drei Jahre Haft für die „Sammlung militärischer Daten ohne Registrierung als ‚ausländischer Agent‘“ und der US-Amerikaner Gene Spector wird zu 15 Jahren verurteilt, er habe Daten für ein „genetisches Screening der russischen Bevölkerung“ gesammelt. Bereits im Sommer 2024 steigt die Zahl derer, die aufgrund ihres Online-Verhaltens verhaftet werden, die meisten russischen sozialen Netzwerke, auf die innerhalb Russlands ohne VPN zugegriffen werden kann, erfordern die Registrierung von Telefonnummern, was den Behörden eine einfache Identifizierung von Personen ermöglicht, zudem bereiten die russischen Behörden ein Verkaufsverbot von SIM-Karten ohne Überprüfung der Passdaten in der Datenbank des Innenministeriums sowie das Aufladen eines Mobiltelefonguthabens mit Bargeld ohne Vorlage eines Reisepasses vor. Ende August 2024 fordert Roskomnadzor in einer offiziellen Anweisung Telekommunikationsbetreiber dazu auf, Technologien, die eine „Verzerrung, Fragmentierung und Substitution des Internetverkehrs“ bewirken, zu unterlassen, da einige Anbieter eigenmächtig versucht hätten, die von der Behörde verhängte Verlangsamung von YouTube zu umgehen, was durch das Haupt-Radiofrequenzzentrum (GRFC) ausdrücklich untersagt war. Im November 2024 lässt sich Roskomnadzor das Internetüberwachungssystem Vepr patentieren, das für 30 Millionen Rubel auf Basis des Ubuntu-Betriebssystems entwickelt wurde und seit Dezember 2024 müssen Telekommunikationsbetreiber die Daten, die zur Identifizierung von Geräten und Benutzern, die gesperrte Websites besuchen, erforderlich sind, an Roskomnadzor übermitteln. Mit der Aufnahme von u.a. WhatsApp und Skype müssen die Messengerdienste die Korrespondenz und Daten russischer Nutzer zu speichern und sie auf Anfrage an den FSB weitergeben, die jüngsten Messenger-Ausfälle im Dezember 2024 in Dagestan, Tschetschenien und Inguschetien könnten damit zusammenhängen, Mitarbeiter des Anbieters „Energoinform“ machten Roskomnadzor verantwortlich. Die Behörde hat unterdessen eine Datenbank mit IP-Adressen zur Geolokalisierung aller RuNet-Benutzer erstellt, während das System TelecomSert, eine Plattform „zur Bekämpfung von Betrug im Internet“, die seit 2018 diskutiert wird, und geschaffen wurde, „um den Informationsaustausch zwischen Regierungsbehörden und Unternehmen zu sichern“, 2025 mit 6,1 Mrd. Rubel aus dem föderalen Haushalt finanziert wird und noch bis Ende 2026 unter Integration der aktuellen Systeme zur Bekämpfung von Cyber-Bedrohungen, wie GOSSOPKA/ГосСОПКА (FSB/ФСБ), Antifraud/Антифрод (Roskomnadzor/РКН), Antiphishing/Антифишинг (Ministerium für digitale Entwicklung/Министерство цифрового развития) und FinCERT/ФинЦЕРТ (Zentralbank/Банка России) starten soll. Bis 2030 sollen schließlich alle Finanzorganisationen, Telekommunikationsbetreiber und digitalen Plattformen, darunter soziale Netzwerke, daran angeschlossen sein.

Deutschland: Deutschland bremst innerhalb der Europäischen Union wiederholt zentrale Maßnahmen, sei es durch technische Unzulänglichkeiten oder politische Einwände, unter anderem blockiert die deutsche Regierung im Juni 2024 das 14. Sanktionspaket gegen Russland wegen Bedenken zur Haftung europäischer Unternehmen und im Oktober 2024 verzögert sie das biometrische Einreisekontrollsystem aufgrund unzureichender Grenzcomputersysteme.

Digitalisierung und Transaktionen: Russlands Großprojekt für Technologie-StartUps „Entwicklung elektronischer Produktionstechnologien“ verliert 10% der Gesamtfördersumme, 2025 werden 5,174 statt 5,615 Mrd. Rubel für Förderprojekte zur Verfügung stehen. Dem Land fehlen die gut ausgebildeten Fachkräfte, vor allem IT—Spezialisten werden gesucht, genauso wie die Ingenieure und Wissenschaftler. Letzteres Defizit führe dazu, dass Unternehmen sich in Ermangelung origineller Eigenentwürfe mit dem Einkauf fertiger Technologien von Drittfirmen und -staaten abhängig machen, daneben aber auch nur in jenen Ländern kaufen können, die noch mit Russland Handel treiben, erklärt Patruschew. Perspektivisch hat sich die Lage in dieser Hinsicht nicht verbessert: Nach Putins Äußerungen, das auf Basis chinesischer Technik und in den letzten Jahren vor allem von China, den VAE, Saudi-Arabien und Thailand entwickelte Finanzsystem „mBridge“, eine Plattform für grenzüberschreitende Zahlungen mit digitalen Zentralbankwährungen (CBDC), als Grundlage für die BRICS zur Sanktionsumgehung einsetzen zu wollen, zieht sich die Bank für Internationalen Zahlungsausgleich (BIZ) aus dem mBridge-Projekt zurück, womit Putins Projekt, den Dollar zu untergraben, hoffentlich zu Ende geht. Ungeachtet dessen könnten die beteiligten Zentralbanken die Technologie aber unabhängig weiter nutzen, doch begegnet Putins Plan auch internem Widerstand, Indien hat kaum Interesse, den globalen Status des US-Dollars zu schwächen.

Cybercrime – Russische und chinesische Hackergruppen, auf Seiten der Russen „Midnight Blizzard“, „Evilweb“ und „APT28“ und für die Chinesen „Salt Typhoon“, „APT31“ und „APT27“ greifen auf Daten US-amerikanischer Politiker, darunter Kamela Harris zu, stehlen die E-Mail-Korrespondenz der Microsoft Chefetage, verschaffen sich Zugang zu europäischen Regierungen, unter anderem Deutschland, Finnland und Norwegen, hacken den ATACMS-Hersteller und übernehmen schlecht geschützte, private Router, um via WLAN („Nearest Neighbour Attack“) in benachbarte Netzwerke einzudringen. Aber auch Russland und seine Verbündeten werden im Cyberraum angegriffen. Im Januar 2024 wird bekannt, dass sich ukrainische Hacker im Oktober 2023 Zugriff auf Daten der größten Bank der Russischen Föderation, die Alfa-Bank, verschafft haben, im Juni 2024 löschen Hacker die Website und die mobile App der russischen Supermarktkette „Verny“ (Верный), im September werden mehrere russische Finanzdienstleister, darunter die Gas Bank und das SBP-Zahlungssystem, Opfer eines DDOS-Angriffs und am 07. Oktober 2024 wird die Online-Ausstrahlung von „Russia-1“ und anderen VGTRK-Kanälen aufgrund eines beispiellosen Hackerangriffs eingestellt. Aus dem Iran wiederum veröffentlichten Prana-Network-Hacker nach einem Monate zurückliegende Angriff auf die E-Mail-Server des iranischen Unternehmens IRGC „Sahara Thunder“ neben weiteren Dokumenten über die iranische Geisterflotte von Öltankern, die die Sanktionen des Westens unterläuft, auch Daten über die Produktion von Shahed-136-Angriffsdrohnen.

Vyacheslav Chikalin (Вячеслава Чикалина) – Nachdem ihn ein Gesichtserkennungssystem identifiziert hat, wird Vyacheslav Chikalin, ehemaliger Millionär, Vizepräsident der Evrazbank (2010 liquidiert) und ehemaliges Vorstandsmitglied von Sol Rusi, im Dezember 2024 wegen Diebstahls und Betrug in der Moskauer U-Bahn festgenommen. Bei seiner Festnahme behauptet Tschikalin, obdachlos und auf Fronturlaub zu sein.

2025 | März Hamburger Bürgerschaftswahl 2025

Auftraggeber/Empfänger: Regulierungsbehörde

Datenbasis: 250.000 Beiträge (X) | 50.000 Akteure

Sprache: deutsch

Kernbefund: koordiniert handelnde Verstärkerstrukturen, die Themen setzen und die links/rechts- Polarisierung manifestieren, abgeschottete Großgruppe (rechtspopulistisch); grüne Themen von linken Themen verdrängt

Zur Bürgerschaftswahl in Hamburg wurden sowohl im linken als auch im rechten politischen Milieu koordiniert handelnde Großgruppen von Accounts identifiziert, die – zeitlich synchronisiert – bestimmte Themen massiv verstärkten und ihnen auf diese Weise enorme Sichtbarkeit im politischen Diskurs verschafften, während andere unterdrückt wurden. Sichtbar wurden drei politisch divergierende Milieus, die die realen Mehrheitsverhältnisse nicht abbildeten, sondern in invertierter Form wiedergaben. Dominiert wurde der Diskurs vom lautstark jede andere Position attackierenden, rechtspopulistischen Lager, daneben eine linke Strömung, die zwar ausdrücklich links/grün unterstützte, aber in der etwaig grüne Positionen von genuin linken Themen verdrängt waren. Die zwischen den beiden, einander aggressiv anfeindenden Milieus fast zur Gänze zerriebene, politische Mitte orientierte sich sichtbar nach rechts. Das rechtspopulistisch dominierte Milieu1 zeigte eine in sich geschlossene Kommunikation, die widerstreitende Argumente nicht aufnahm und ggf. kritisch debattierte, sondern prinzipiell ablehnte, was auf eine Großgruppe im politischen Meinungsspektrum Hamburgs verweist, die der politischen Debatte grundsätzlich nicht (mehr) zugänglich ist.

- 60% der Akteure, d.h. mehr als 7fache digitale Wirkmächtigkeit im Vergleich zur Wahlrealität (7,5% Stimmanteil)

2025 | März Bundestagswahl 2025

Auftraggeber/Empfänger: Nachrichtendienst

Datenbasis: 700.000 Beiträge | 80.000 Akteure (X, TG)

Sprache: deutsch

Kernbefund: koordiniert handelnde Verstärkerstrukturen; Netzwerkschnittmengen mit den zur LTW BW aktiven Manipulationsaccounts; Beteiligung fremdsprachiger Akteure

Unser Informationsraum zeigte sich im Kontext der Bundestagswahl 2025 vollständig polarisiert, die konsensorientierte Mitte war weitgehend aufgelöst, statt pluralistischer Meinungsvielfalt standen – ähnlich der Lage in Hamburg – zwei verfeindete, politische Lager einander unversöhnlich gegenüber. Befeuert von zehntausenden, synchron agierenden Akteuren, die beide Seiten strategisch in extreme Positionen trieben und auch beide Seiten, aber asymmetrisch zugunsten der Mehrheitsposition rechter/rechtspopulistischer Positionen technisch unterstützten, richtete sich der Diskurs auf die Mobilisierung gegen die jeweils als extremistisch wahrgenommene Gegenseite. Die politische Kommunikation folgte eher der Logik von Echokammern und nicht nur die Akteure, auch die Themen der politischen Mitte waren nahezu vollständig zugunsten von Extrempositionen verdrängt. In einer besonders auffälligen Aktion verstärkten knapp 6.000 synchron agierende Accounts einen einzigen Post von Alice Weidel1, der einen Wahlbetrug behauptete, etwa 1.000 von ihnen waren fremdsprachige Accounts, deren einzige Gemeinsamkeit es war, diesen einen, deutschsprachigen Post zu verstärken.

Eingesetzt wurden verschiedene Techniken manipulativer Einflussnahme, die in Aufbau und Logik der russischen informationspsychologischen Architektur der „Reflexiven Kontrolle“ folgen, die in der aktuellen Militärdoktrin und in der Informationsdoktrin Russlands sicherheitspolitisch begründet1 und rechtlich unterlegt und durch den Generalstab der Russischen Föderation mehrfach institutionell verankert wurde. Unser Informationsraum dient dabei nicht lediglich dem Transport zielgerichteter Einflussnahme, sondern erfährt als Ort politischer Willensbildung selbst Manipulation, er wird ganzheitlich und in seiner Funktion als meinungsbildende Instanz strukturell destabilisiert, in einer Zeit, in der Deutschland bislang noch nicht über eine effektive, systematische Wirkungsmessung verfügt.

- Vgl. Militärdoktrin der Russischen Föderation | Nr. Pr-2976 | Abschnitt III und IV | http://www.scrf.gov.ru/security/military/document129/ und: Doktrin der Informationssicherheit der Russischen Föderation | http://www.scrf.gov.ru/security/information/document5/ Abschnitt II, Art. 11, 15, Abschnitt IV, Art. 20ff.

2025 | Juli KI-Akteure: Algorithmische Steuerung öffentlicher Diskurse

Auftraggeber/Empfänger: Sicherheitsberater

Datenbasis: accountbasiert (X)

Sprache: deutsch

Kurz nachdem Grok (xAI) am 9. Juli 2025 durch antisemitische und verschwörungsideologische Äußerungen auffiel, identifizierte Somtxt auf X bis dato noch unpopuläre Chatbots, die sich als reale Nutzer ausgeben, aktiv menschliche Accounts ansprechen und eine eindeutig sichtbare, politische Agenda vertreten. Exemplarisch zeigte der X-Account „@Sponjosas“ 24h/d ein konsistentes Muster: Verteidigungspolitik, kompromisslose Unterstützung der Ukraine, Forderungen nach nuklearer Aufrüstung kombiniert mit populistisch-aktivistischen Angriffen auf deutsche Institutionen. In der Kombination von autonom in den sozialen Medien agierenden Chatbot-Accounts mit der Überzeugungskraft generativer LLMs wächst das Risiko selbstverstärkender, von humanem Weltwissen abgekoppelter Informations- und Meinungssysteme absehbar schnell.

Update: Die Analysen von Webquellen aus dem August 2025 wiesen im Vergleich zu Analysen wenige Monate zuvor einen deutlich höheren Anteil LLM-generierter Texte auf (besonders auffällig in arabischer und englischer Kommunikation), es ist anzunehmen, dass der Anteil KI-generierter Information in unserem Sprachraum ebenfalls steigt. Wir sollten uns vergegenwärtigen, dass verzerrte Trainingsdaten eines von KI-generierten Texten dominierten, selbstreferenziellen Informationsraums, in dem LLMs „Wissen“ bereitstellen, perspektivisch den vollständigen Verlust der Kontrolle über das, was wir für Wahrheit halten, bedeuten.